Інформаційна безпека банківської установи

1. Поняття інформаційної безпеки банківської установи

2. Загрози інформаційній безпеці банківської установи

3. Система управління інформаційною безпекою банківської установи та її документальне супроводження

1. Поняття інформаційної безпеки банківської установи

Становлення України як правової держави зумовлює реформування усіх сфер життя суспільства, зокрема правовідносин в економічній, фінансовій сфері, які в значній мірі ґрунтуються на ефективній банківській діяльності.

Зважаючи на те, що банківська система будь-якої сучасної держави не існує «сама в собі», а перебуває у тісному взаємозв’язку із банківськими системами інших держав і міжнародними банківськими організаціями, проблема забезпечення надійності, безпечності, стабільності банківської діяльності виходить далеко поза межи суто внутрішньодержавного регулювання.

Стрімка інформатизація та розвиток глобальних інформаційно-комунікаційних мереж окрім автоматизації звичних банківських процесів ще й постійно надають можливості створення нових банківських продуктів (послуг) (сьогодні це «SMS-банкінг», «Інтернет-банкінг», «WebMoney Banking» тощо).

В умовах значної залежності банківської діяльності від надійності інформаційних технологій, які вона використовує, забезпечення інформаційної безпеки стає однією з фундаментальних засад існування банківської системи взагалі. Одним з основних напрямів забезпечення інформаційної безпеки будь-якої банківської установи є охорона банківської таємниці.

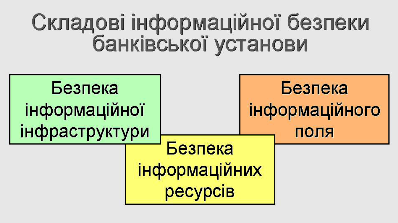

У структурі інформаційної безпеки банківської установи виділяють такі основні

складові:

– безпека інформаційних ресурсів;

– безпека інформаційної

інфраструктури;

– безпека «інформаційного поля».

Інформаційні ресурси банківської установи – це взаємозв’язана, упорядкована, систематизована і закріплена на матеріальних носіях інформація, яка належить банківській установі. Відповідно безпека інформаційних ресурсів полягає у збереженні такої інформації від несанкціонованого розповсюдження, використання і порушення її конфіденційності (таємності).

Безпека інформаційної інфраструктури полягає у такому стані захищеності електронно-обчислювальних машин (комп’ютерів), систем та комп’ютерних мереж і мереж електрозв’язку банківської установи, яка забезпечує цілісність і доступність інформації, що в них обробляється (зберігається чи циркулює).

Безпека «інформаційного поля» банківської установи ґрунтується на контрольованості здебільшого несистематизованих потоків інформації, що оприлюднюється різноманітними учасниками інформаційних відносин: телерадіоорганізаціями, друкованими ЗМІ, Інтернет-виданнями, конкурентами, органами державної влади, місцевого самоврядування тощо.

Міжнародні стандарти управління інформаційною безпекою серії ISO 27000, дотримання яких є обов’язковим у банківській системі України, щодо інформаційної безпеки організації використовують такі основні терміни і поняття:

інформаційна безпека (information security) – збереження конфіденційності, цілісності та доступності інформації; крім того, можуть враховуватися інші властивості, такі, як автентичність, спостержність, неспростовність та надійність (при цьому для банків України автентичність, спостержність, неспростовність, надійність та автентифікація користувачів та інформаційних ресурсів є обов`язковими вимогами інформаційної безпеки);

засоби оброблення інформації (information processing facilities) – будь-яка система оброблення інформації, послуга чи інфраструктура, чи місце, де вони фізично розміщені (для банків України засобами оброблення інформації можуть бути власні програмно-технічні комплекси або автоматизовані робочі місця державних/міжнародних платіжних/інформаційних систем);

система управління інформаційною безпекою (СУІБ) (information security management system ISMS) – частина загальної системи управління, яка ґрунтується на підході, що враховує бізнес-ризики, призначена для розроблення, впровадження, функціонування, моніторингу, перегляду, підтримування та вдосконалення інформаційної безпеки;

подія інформаційної безпеки (information security event) – ідентифікована подія системи, служби або мережі, яка вказує на можливе порушення політики інформаційної безпеки або відмову засобів захисту чи раніше невідому ситуацію, яка може мати відношення до безпеки;

інцидент інформаційної безпеки (information security incident) – одна або серія небажаних чи непередбачуваних подій інформаційної безпеки, що мають значну ймовірність компрометації бізнес-операцій і загрози інформаційній безпеці;

загроза (threat) – потенційна причина небажаного інциденту, який може призвести до шкоди для системи або організації;

вразливість (vulnerability) – слабкість ресурсу СУІБ або групи ресурсів СУІБ, якою можуть скористатися одна або більше загроз;

ризик (risk) – комбінація ймовірності події та її наслідку (ризиком інформаційної безпеки банку вважається ймовірність того, що визначена загроза, впливаючи на вразливості ресурсу або групи ресурсів, може спричинити шкоду банку);

оцінювання ризику (risk evaluation) – процес порівняння кількісно оціненого ризику із заданими критеріями ризику для встановлення його значимості;

управління ризиком (risk management) – скоординовані дії в організації щодо регулювання та контролю ризику (управління ризиком зазвичай містить оцінку ризику, оброблення ризику, прийняття ризику і доведення ризику до відома);

заходи безпеки (control) – засоби управління ризиком, які включають політику, процедури, настанови, практику або організаційні заходи, які можуть бути адміністративного, технічного, управлінського або правового характеру;

політика (policy) – загальні наміри та вказівки, затверджені керівництвом.

Інформаційна безпека будь-якої організації ґрунтується на системі заходів безпеки, що здійснюються відповідно до вимог безпеки. Основними джерелами вимог інформаційної безпеки організації є:

- 1) результат оцінювання ризиків для організації, який враховує загальну бізнес-стратегію та цілі (під час оцінювання ризику ідентифікують загрози ресурсам СУІБ і оцінюють вразливість та ймовірність подій і визначають величину потенційного впливу);

- 2) правові вимоги, визначені законодавством, договорами і угодами організації з партнерами;

- 3) власний набір принципів, цілей та бізнес-вимог щодо оброблення інформації, який розроблено організацією для підтримки свого функціонування.

Методичними рекомендаціями щодо впровадження системи управління інформаційною безпекою та методики оцінки ризиків відповідно до стандартів Національного банку України серед джерел вимог з інформаційної безпеки визначено:

- закони України;

- нормативно-правові акти Національного банку України;

- вимоги платіжних систем та систем переказу коштів;

- внутрішні нормативні документи банку;

- умови угод та договорів з третіми сторонами тощо.

Важливим є те, що вимоги з інформаційної безпеки для платіжних систем та систем переказів коштів висуваються платіжною організацією платіжної системи та системи переказу коштів, тому вони можуть відрізнятися від вимог Національного банку України (крім Системи електронних платежів (СЕП) та Національної системи масових електронних платежів (НСМЕП), платіжними організаціями яких є Національний банк України).

Особливу увагу слід звернути на умови угод та договорів з третіми сторонами. Відповідно до п. 6.2 стандарту СОУ Н НБУ 65.1 СУІБ 2.0:2010 безпека інформації та засобів оброблення інформації банку не повинна знижуватися через уведення в експлуатацію продуктів або послуг зовнішньої сторони. Якщо є бізнес-потреба в роботі із зовнішніми сторонами, яка може вимагати доступу до інформації або засобів оброблення інформації банку, або в отриманні від зовнішньої сторони чи наданні їй продукту та послуги, тоді банк повинен виконувати оцінку ризику для визначення вимог щодо заходів безпеки та наслідків порушення безпеки. Заходи безпеки мають бути погоджені та визначені в угоді із зовнішньою стороною. Ці питання розглядаються не тільки для договорів про надання послуг клієнтам банку (системи типу «клієнт-банк», інтернет-банкінг, мобільний банкінг тощо), а також при отриманні послуг зовнішніх сторін (розробка та супроводження програмного забезпечення, придбання та технічне обслуговування обладнання, надання послуг зв’язку тощо).

Аналіз вимог з наведених вище джерел допомагає правильно визначити цілі СУІБ та заходи безпеки, які можуть забезпечити зменшення ризиків і вразливостей діяльності банку з урахуванням особливостей його роботи.

Вразливості, які можуть стати причиною негативної дії загроз інформаційній безпеці банку можуть розглядатися на таких рівнях:

- банк в цілому;

- процеси та процедури;

- системи управління;

- персонал;

- фізичне середовище;

- конфігурація програмно-технічних комплексів, обладнання тощо;

- залежність від зовнішніх організацій.

При цьому некоректно запроваджені чи не дієві заходи безпеки є одним із видів вразливостей, що зменшують рівень безпеки банку в цілому і кожного бізнес-процесу / банківського продукту окремо.

Оцінювання інформаційної безпеки банківської установи здійснюється з позицій основних сервісів інформаційної безпеки, до яких належать:

конфіденційність (confidentiality) – властивість інформації, яка полягає в тому, що інформація не може бути отримана неавторизованим користувачем і/або процесом;

цілісність (integrity) – властивість інформації, яка полягає в тому, що інформація не може бути модифікована неавторизованим користувачем і/або процесом; цілісність системи (system integrity) – властивість системи, яка полягає в тому, що жоден її компонент не може бути усунений, модифікований або доданий з порушенням політики безпеки;

доступність (availability) – властивість ресурсу системи, яка полягає в тому, що користувач і/або процес, який володіє відповідними повноваженнями, може використовувати ресурс відповідно до правил, встановлених політикою безпеки, не очікуючи довше заданого (малого) проміжку часу, тобто коли він знаходиться у вигляді, необхідному користувачеві, в місці, необхідному користувачеві, і в той час, коли він йому необхідний;

спостережність (accountability) – властивість системи, що дозволяє фіксувати діяльність користувачів і процесів, використання пасивних об’єктів, а також однозначно установлювати ідентифікатори причетних до певних подій користувачів і процесів з метою запобігання порушення політики безпеки і/або забезпечення відповідальності за певні дії.

Вплив основних сервісів інформаційної безпеки оцінюється щодо кожного бізнес-процесу / банківського продукту, програмно-технічного комплексу банку. Слід зазначити, що для різних бізнес-процесів / банківських продуктів можуть бути виявлені однакові ризики втрати основних сервісів безпеки. Це свідчить про певні прогалини в забезпеченні інформаційної безпеки банку в цілому. У такому разі відповідні заходи щодо зменшення виявлених ризиків інформаційної безпеки необхідно проводити для всіх бізнес-процесів / банківських продуктів банку.

Нормативно-правові засади забезпечення інформаційної безпеки в Україні

становлять:

Закон України «Про інформацію»;

Закон України «Про доступ до публічної інформації»;

Закон

України «Про захист інформації в інформаційно-телекомуникаційних

системах»;

Закон України «Про електронний документ і електронний

документообіг»;

Закон України «Про електронний цифровий

підпис»;

Закон України «Про захист персональних даних».

Основи забезпечення інформаційної безпеки в банківській діяльності

визначаються:

Законом України «Про банки і банківську

діяльність;

Законом України «Про Національний банк

України»;

Законом України «Про платіжні системи та переказ

коштів в Україні;

нормативно-правовими актами Національного

банку України.

2. Загрози інформаційній безпеці банківської установи

Найбільш суттєвими загрозами безпеці інформаційних ресурсів є витік або втрата таких ресурсів (зокрема відомостей, що становлять банківську таємницю). Загрози інформаційним ресурсам можуть бути реалізовані шляхом:

- підкупу осіб, які мають безпосередній доступ до банківської таємниці та іншої інформації з обмеженим доступом банківської установи;

- необережного, недбалого поводження з банківською таємницею та іншою інформацією з обмеженим доступом;

- недотримання вимог збереження інформації з обмеженим доступом, встановлених у банківській установі, при контактах з контролюючими і наглядовими органами внаслідок правової та психологічної непідготовленості відповідальних працівників банківської установи тощо.

Протидія таким загрозам має полягати, насамперед, у:

- визначенні надійності працівників підприємства, які працюватимуть з банківською таємницею та іншою інформацією з обмеженим доступом;

- організації спеціального діловодства з відомостями, що становлять та інформацію з обмеженим доступом банківської установи;

- обґрунтуванні і закріпленні диференційованого доступу працівників до банківської таємниці та іншої інформації з обмеженим доступом, при якому працівник може ознайомлюватися і вчиняти певні дії з нею виключно для виконання покладених на нього функціональних обов’язків;

- закріпленні персональної відповідальності працівника за збереження наданих йому або розроблених ним документів, інших носіїв інформації, що містять інформацію з обмеженим доступом банківської установи;

- обмеженні доступу працівників і сторонніх осіб до приміщень, у яких обробляється (зберігається) інформація з обмеженим доступом банківської установи;

- впровадженні заходів контролю за роботою працівників з носіями інформації з обмеженим доступом банківської установи, а також ефективної системи виявлення і фіксації протиправних діянь з такою інформацією;

- впровадженні надійної і ефективної системи зберігання носіїв інформації, що виключає несанкціоноване ознайомлення з ними, їх знищення чи підробку.

Суттєвими загрозами безпеці інформаційної інфраструктури є:

- неофіційний доступ та зняття інформації, що охороняється, технічними засобами;

- перехоплення інформації, що циркулює в засобах і системах зв’язку та обчислювальної техніки, за допомогою технічних засобів негласного зняття інформації, несанкціонованого доступу до інформації та навмисних технічних впливів на них в процесі обробки та зберігання;

- підслуховування з використанням технічних засобів конфіденційних переговорів, що ведуться в службових приміщеннях, автотранспорті тощо.

Протидія таким загрозам має полягати, передусім, у широкому і головне економічно доцільному застосуванні технічних засобів безпеки інформаційної інфраструктури.

Конкретними заходами ліквідації загроз безпеці інформаційної інфраструктури банківської установи мають бути:

- створення цілісності засобів захисту, технічного і програмного середовища, що полягає у фізичному збереженні засобів інформатизації, незмінності програмного середовища, виконанні засобами захисту передбачених функцій, ізольованості засобів захисту від користувачів;

- захист інформації від витоку внаслідок наявності фізичних полів за рахунок акустичних та побічних електромагнітних випромінювань і наводок на комунікаційні мережі та конструкції будівель;

- використання криптографічного захисту найбільш цінної інформації при її обробці в електронно-обчислювальних машинах (комп’ютерах), системах та комп’ютерних мережах і мережах електрозв’язку підприємства;

- надання диференційованого доступу працівникам для здійснення конкретних операцій (створення, читання, запис, модифікація, видалення) за допомогою програмно-технічних засобів, а також розмежування доступу користувачів до даних в електронно-обчислювальних машинах (комп’ютерах), системах та комп’ютерних мережах і мережах електрозв’язку банківської установи різного рівня та призначення;

- ідентифікація користувачів та здійснюваних ними процесів в електронно-обчислювальних машинах (комп’ютерах), системах та комп’ютерних мережах і мережах електрозв’язку установи на основі використання паролів, ключів, магнітних карт, цифрового підпису, а також біометричних характеристик особи як при доступі до інформаційно-телекомунікаційних систем;

- реєстрація (з фіксацією дати і часу) дій користувачів з інформаційними та програмними ресурсами в електронно-обчислювальних машинах (комп’ютерах), системах та комп’ютерних мережах, зокрема протиправних спроб доступу;

- попередження передачі інформації з обмеженим доступом по незахищених лініях зв’язку;

- запобігання впровадженню в інформаційно-телекомунікаційні системи програм-вірусів;

- регулярна перевірка технічних засобів і приміщень для виявлення наявності в них пристроїв несанкціонованого доступу до інформації;

- обладнання спеціальних приміщень для захисту мовної інформації при проведенні конфіденційних переговорів тощо.

Найбільш суттєвими загрозами безпеці «інформаційного поля» є підрив ділового іміджу банківської установи, виникнення проблем у взаємостосунках з реальними та потенційними клієнтами, конкурентами, контролюючими та правоохоронними органами, спричиненими передусім поширенням недостовірної, заздалегідь неправдивої інформації про банківську установу, здійсненням негативних інформаційних впливів на його керівництво, працівників тощо.

Конкретними заходами ліквідації загроз безпеці «інформаційного поля» банківської установи мають бути:

- створення досконалої інформаційно-аналітичної діяльності;

- оперативне реагування на випадки поширення неправдивої інформації про банківську установу;

- скоординоване і централізоване поширення рекламної, маркетингової та іншої інформації, що підвищує імідж і сприйняття банківської установи клієнтами;

- налагодження у межах чинного законодавства інформаційної співпраці з органами державної влади і місцевого самоврядування.

Отже, виходячи з низки зазначених загроз і шляхів їх подолання, систему забезпечення інформаційної безпеки банківської установи можна визначити як комплекс організаційних, технічних, програмних і криптографічних засобів і заходів задля:

- – захисту інформації з обмеженим доступом банківської установи від несанкціонованого розповсюдження, використання і порушення її конфіденційності (таємності);

- – забезпечення цілісності і доступності інформації, що обробляється, зберігається, циркулює в електронно-обчислювальних машинах (комп’ютерах), системах та комп’ютерних мережах і мережах електрозв’язку банківської установи;

- – протидії поширенню недостовірної, заздалегідь неправдивої інформації про банківську установу, здійсненню негативних інформаційних впливів на її керівництво.

3. Система управління інформаційною безпекою банківської установи та її документальне супроводження

Система управління інформаційною безпекою є сучасним процесом забезпечення безпеки інформаційних ресурсів організації, яка побудована на кращих світових практиках. Стандарти Національного банку України основані на міжнародних стандартах ISO 27001 та ISO 27002 з додаванням вимог із захисту інформації, зумовлених конкретними потребами сфери банківської діяльності і правовими вимогами, які вже висунуто в нормативних документах Національного банку України.

Відповідність системи управління інформаційною безпекою стандартам Національного банку України СОУ Н НБУ 65.1 СУІБ 1.0:2010 та СОУ Н НБУ 65.1 СУІБ 2.0:2010 гарантує банку відповідність міжнародним стандартам ISO 27001 та ISO 27002 і надає можливість отримати відповідний сертифікат.

Необхідність впровадження в банках України стандартів з управління інформаційною безпекою продиктована вимогами Базельського комітету Basel II з управління та зменшення операційних ризиків банків.

Упровадження в банках України стандартів з управління інформаційною безпекою дозволить:

- оптимізувати вартість побудови та підтримання системи інформаційної безпеки;

- постійно відслідковувати та оцінювати ризики з урахуванням цілей бізнесу;

- ефективно виявляти найбільш критичні ризики та знижати ймовірність їх реалізації;

- розробити ефективну політику інформаційної безпеки та забезпечити її якісне виконання;

- ефективно розробляти, впроваджувати та тестувати плани відновлення бізнесу;

- забезпечити розуміння питань інформаційної безпеки керівництвом та всіма працівниками банку;

- забезпечити підвищення репутації та ринкової привабливості банків;

- знизити ризики рейдерських та інших шкідливих для банку атак;

- тощо.

Слід зазначити, що наведені переваги не досягаються шляхом лише «формального» підходу до розроблення, впровадження, функціонування системи управління інформаційною безпекою. Їх досягнення безпосередньо визначається зацікавленістю керівництва і працівників банку в підвищенні рівня інформаційної безпеки.

Крім того впровадження стандартів з питань управління інформаційною безпекою не може бути разовою акцією. Це фактично безперервний процес розроблення, впровадження, функціонування, моніторингу, перегляду, підтримування та вдосконалення СУІБ. Саме тому методологічною основою управління інформаційною безпекою, відповідно до стандартів серії ISO 27000, є процесний підхід.

Для ефективної діяльності організації необхідно ідентифікувати та управляти багатьма видами діяльності. Будь-яку діяльність, що використовує ресурси та підлягає управлінню з метою забезпечення перетворення вхідних даних у вихідні, можна розглядати як процес. Часто вихідні дані одного процесу є безпосередньо вхідними даними для наступного.

Застосування системи процесів у межах організації разом з ідентифікацією цих процесів та їх взаємодіями, а також управління ними можна розглядати як «процесний підхід».

Процесний підхід до управління інформаційною безпекою виводить на перший план важливість:

- a) розуміння вимог інформаційної безпеки організації і необхідності розроблення політики та цілей інформаційної безпеки;

- б) впровадження заходів безпеки та забезпечення їх функціонування для управління ризиками інформаційної безпеки організації в контексті загальних бізнес-ризиків організації;

- в) моніторингу та перегляду продуктивності та ефективності СУІБ та постійного вдосконалення, основаного на об’єктивному вимірюванні.

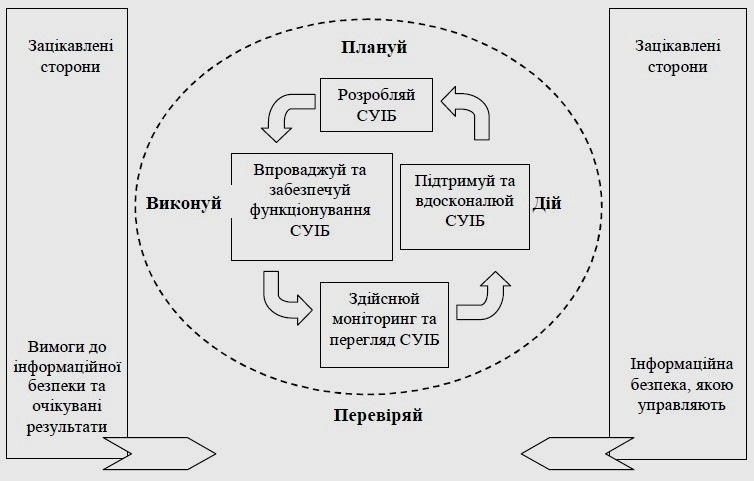

У межах такого підходу, для процесів СУІБ застосовується модель

«Плануй-Виконуй-Перевіряй-Дій» («Plan-Do-Check-Act»), наведена у вступі до

стандарту СОУ Н НБУ 65.1 СУІБ

1.0:2010. СУІБ, використовуючи як вхідні дані вимоги інформаційної безпеки

та очікування зацікавлених сторін, за допомогою необхідних дій і процесів формує

вихідні дані інформаційної безпеки, що відповідають цим вимогам та

очікуванням.

|

Плануй |

Розробити політику СУІБ, цілі, процеси та процедури, суттєві для управління ризиком та вдосконалення інформаційної безпеки для отримання результатів, які відповідають загальним політикам та цілям організації. |

|

Виконуй |

Впровадити та забезпечити функціонування політики інформаційної безпеки, заходів безпеки, процесів та процедур СУІБ. |

|

Перевіряй |

Оцінювати і, за можливості, вимірювати продуктивність процесів згідно з політикою, цілями СУІБ і практичним досвідом та звітувати про результати керівництву для перегляду. |

|

Дій |

Вживати коригувальні та запобіжні дії на підставі результатів внутрішнього аудиту і перегляду СУІБ з боку керівництва або іншої важливої інформації для досягнення постійного вдосконалення СУІБ. |

Процес управління ризиками інформаційної безпеки повинен здійснюватися для банку в цілому і зокрема включати:

- аналіз і ідентифікацію ризиків;

- оцінку ризиків з точки зору їх впливу на бізнес та ймовірності їх появи;

- інформування особи, яка вправі приймати рішення та акціонерів банку про ймовірності та впливи цих ризиків (ймовірність і наслідки ризику мають бути зрозумілими);

- встановлення порядку та пріоритетів оброблення ризиків;

- становлення пріоритетів виконання дій щодо зниження ризиків;

- участь керівництва в процесі прийняття рішень щодо управління ризиками та його поінформованість щодо стану справ в управлінні ризиками;

- ефективний моніторинг та регулярний перегляд ризиків і процесу управління ризиками;

- інформування керівництва та персоналу щодо ризиків і дій щодо управління ними.

Документація СУІБ.

Загальний комплект документів, який повинен бути наявним на момент впровадження СУІБ і який відповідає стандарту ISO 27001. має чотирьохрівневу структуру, а саме:

1. Адміністративні документи;

2. Документи верхнього рівня

3. Документи середнього рівня

4. Документи нижнього рівня

1. Адміністративні документи є обов’язковою відправною точкою підготовки до впровадження СУІБ. До них належать:

- наказ про створення спеціального керівного органу з питань інформаційної безпеки (за необхідністю);

- положення про спеціальний керівний орган з питань інформаційної безпеки (за його наявністю);

- у разі відсутності спеціального керівного органу з питань інформаційної безпеки наказ про покладення обов’язків цього органу на існуючий керівний орган;

- наказ про впровадження та функціонування СУІБ;

- наказ про призначення керівника проекту впровадження та функціонування СУІБ;

- положення про службу захисту інформації (підрозділ інформаційної безпеки);

- положення про службу безпеки (охорона, пропускний та внутрішньо-банківський режим тощо);

- посадові інструкції відповідальних за впровадження та функціонування СУІБ осіб;

- організаційна структура банку.

Ці документи оформляються відповідно до правил внутрішнього діловодства банку і залежно від особливостей роботи банку можуть бути поєднаними між собою. Наприклад, якщо підрозділ захисту інформації входить до складу одного структурного підрозділу разом з фахівцями з фізичної безпеки, то створюється тільки одне положення про підрозділ банківської безпеки. Відповідно назви підрозділів формуються згідно з внутрішніми правилами банку.

2. Документи верхнього рівня є фактично основою СУІБ. Їх можна розділити на дві групи.

До першої групи належать два основних документа, що визначають стратегію розвитку банку та загальну політику інформаційної безпеки. Стратегія розвитку банку містить основні стратегічні цілі банку, зокрема й ті, які пов’язані з впровадженням нових бізнес-процесів/банківських продуктів із використанням новітніх технологій і потребують захисту інформації. Наявність такого документу дозволяє забезпечити планування розвитку інфраструктури банку та заходів безпеки, які повинні бути передбачені у СУІБ для зменшення операційних ризиків банку. Політика інформаційної безпеки банку вміщує основні цілі безпеки та принципи забезпечення безпеки банку. Обидва документа мають бути короткими (2-3 стор.), прийнятними для зрозуміння всіма працівниками банку та бути достатньо конкретними.

До другої групи документів верхнього рівня належать документи, які описують основу побудови СУІБ:

- цілі СУІБ;

- сфера застосування СУІБ;

- організаційна структура банку, яка охоплюється СУІБ;

- політика управління інформаційною безпекою;

- опис методології оцінки ризиків;

- звіт щодо оцінки ризиків;

- опис методології оброблення ризиків з визначенням критеріїв прийняття залишкових ризиків;

- план оброблення ризиків;

- положення щодо застосовності.

Перші чотири документа можуть бути поєднані в один – політику управління інформаційною безпекою, але з обов’язковим додаванням перших трьох документів у вигляді окремих розділів.

Політика управління інформаційною безпекою може бути розділена на дві політики: зовнішню, яка описує політику управління інформаційною безпекою для зовнішніх зв’язків банку, та внутрішню, яка описує правила інформаційної безпеки для працівників банку.

Для зменшення обсягу політики управління інформаційною безпекою рекомендується окремі питання винести в окремі цільові політики (положення) з наданням відповідних посилань. Зокрема, за бажанням банку можуть бути створені такі окремі документи:

- перелік законодавчих, регуляторних, нормативних вимог з інформаційної безпеки для банку;

- перелік відомостей, що містять інформацію з обмеженим доступом;

- перелік критичних бізнес-процесів/банківських продуктів/програмно-технічних комплексів;

- політика визначення критичних бізнес-процесів / банківських продуктів;

- політика надання доступу до інформації;

- політика контролю доступу;

- політика парольного захисту;

- політика антивірусного захисту;

- політика захисту мережі банку;

- політика віддаленого доступу до ресурсів мережі;

- політика ідентифікації та автентифікації ресурсів СУІБ;

- політика криптографічного захисту інформації;

- політика «чистого екрана та чистого стола»;

- інші політики (положення) відповідно до технології організації операційної роботи банку.

Слід зазначити, що політика управління інформаційною безпекою створюється передостанньою, після завершення аналізу наявного стану інформаційної безпеки, оцінювання ризиків та створення плану оброблення ризиків. Політика управління інформаційною безпекою повинна містити інформацію про необхідні заходи безпеки та плани щодо зменшення ризиків. Створення окремих цільових політик надасть можливість не описувати докладно усі заходи безпеки, а надавати посилання на відповідні політики (положення).

Останнім документом створюється Політика щодо застосовності, у якій надається перелік заходів безпеки відповідно до стандарту Національного банку України з доповнений додатковими заходами безпеки (за необхідності з поясненням причин проведення і коротким описом їх реалізації в банку).

Зазначений вище перелік другої групи документів верхнього рівня є неповним і необов’язковим, він може бути скороченим або доповненим іншими документами. Під час прийняття рішення щодо переліку цих документів слід враховувати те, що короткі, чіткі та зрозумілі документи є більш зручними і ефективним ніж один великий за обсягом і складно структурований документ, з яким важко працювати і який важко оновлювати у зв’язку зі змінами інфраструктури банку, технології оброблення інформації та заміни засобів захисту. Для спрощення опрацювання всіх документів рекомендується ввести єдиний підхід щодо структури документів.

3. Документи середнього рівня фактично є технічними документами, які спрямовані на опис способів реалізації заходів безпеки для захисту ресурсів СУІБ від загроз. Саме документи цього рівня описують конкретні операції, які мають виконуватися різними користувачами, питання розподілу повноважень та відповідальності по кожної операції, встановлюють строки виконання кожної операції, визначають шаблони угод із зовнішніми сторонами тощо.

Ці документи мають створюватися не тільки спеціалістами з інформаційної безпеки, а також спеціалістами відповідних підрозділів за напрямками, а саме: спеціалістами по інформаційним технологіям, по фізичному захисту, по роботі з персоналом, юридичного підрозділу та ін. Основними користувачами документів середнього рівня є керівники відповідних підрозділів, відповідальні особи за окремі ресурси СУІБ, адміністратори.

Перелік документів середнього рівня формується згідно із Додатком А стандарту Національного банку України СОУ Н НБУ 65.1 СУІБ 1.0:2010, до них в основному належать описи різноманітних процедур щодо:

- А.6. Організації інформаційної безпеки;

- А.7. Управління ресурсами СУІБ;

- А.8. Безпеки людських ресурсів;

- А.9. Фізичної безпеки та безпеки інфраструктури;

- А.10. Управління комунікаціями та функціонуванням;

- А.11. Контролю доступу;

- А.12. Придбання, розроблення та підтримки інформаційних систем;

- А.13. Управління інцидентами інформаційної безпеки;

- А.14. Управління безперервністю бізнесу;

- А.15. Відповідності.

4. Документи нижнього рівня можна поділити на дві групи.

До першої групи належать записи різного типу, які вимагаються стандартами. Це журнали реєстрації різних подій (наприклад, реєстрації несправностей обладнання), журнали аудиту різних систем (операційної, прикладних програм, надання доступу до ресурсів мережі Інтернет тощо). Частина цих записів ведеться автоматично і необхідно забезпечити їх збереження та захист від знищення та несанкціонованої модифікації.

Друга група документів нижнього рівня містить інструкції (пам’ятки) по виконанню тих чи інших операцій щодо інформаційної безпеки і призначена для кінцевих користувачів. При правильному підході до їх створення ці документи є ефективним інструментом зменшення ризиків, пов’язаних з людським фактором.

Під час перегляду наявних документів, підготовки нових та доопрацьованих документів рекомендується всі необхідні документи формувати за єдиними правилами, що забезпечить легкість їх сприйняття користувачами.

Типова

структура документів

відповідно до міжнародних стандартів:

Титульний лист

Вступ

Терміни та скорочення

Ціль документа

Сфера

застосування

Предмет документа та опис дій

Ролі та

відповідальності

Перегляд документа

Перелік взаємопов'язаних

документів

Історія змін

Серед загальних рекомендацій щодо формування документів можна виділити такі:

- – усі документи формувати у єдиному стилі;

- – документи повинні бути простими для розуміння та максимально короткими;

- – для спрощення розуміння використовувати блоксхеми, рисунки, таблиці;

- – за можливістю поєднувати загальні правила для користувачів в одному документі;

- – відображати вимоги з інформаційної безпеки в посадових інструкціях;

- – у залежності від технології документообігу банку слід вибирати найбільш оптимальний варіант поширення документів в електронному або паперовому вигляді (у разі використання електронних документів слід забезпечити їх цілісність протягом усього періоду використання);

- – постійно переглядати перелік документації з метою його оптимізації та зменшення обсягу конкретних документів;

- – створювати журнали для записів тільки там, де цього потребують стандарти та чинні правила бізнесу (за можливістю рекомендується автоматизувати процедуру ведення журналів).

Отже інформаційна безпека виступає одним з основних чинників сучасної банківської діяльності та становить фундамент її стабільності, надійності, ефективності. Забезпечення інформаційної безпеки банківської установи є складним безперервним динамічним процесом, який вимагає постійної уваги, моніторингу, удосконалення та відповідного правового забезпечення згідно з вимогами законодавства України та міжнародних стандартів управління інформаційною безпекою.

ризик

вразливість

інцидент

ризик

вразливість

інцидент

цілісність

доступність

спостережність

інформаційній інфраструктурі

інформаційному полю

інформаційній інфраструктурі

інформаційному полю

компаративний підхід

процесний підхід

інтегративний підхід

політика управління інформаційною безпекою

опис організації інформаційної безпеки

зобов’язання працівників банку щодо збереження інформації з обмеженим доступом